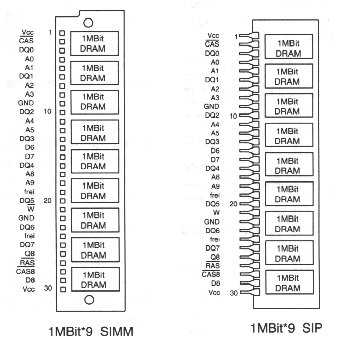

dimm:

Depuis le début de la microinformatique la miniaturisation toujours

plus poussée a induit la création de formats de support de

circuit mémoire de plus en plus denses. Il existe ainsi plusieurs

types de connecteurs qu'il convient de connaître car ils ne sont évidemment

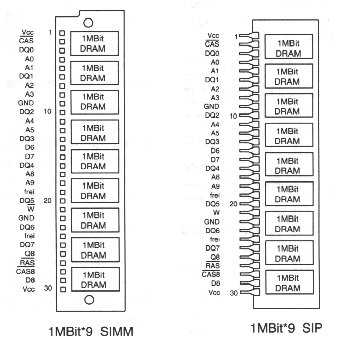

pas interchangeables. On distingue ainsi les boitiers mémoires de

type :

-

SIMM

module mémoire sur circuit imprimé 32 points à insérer

- SIP

idem 32 points à souder

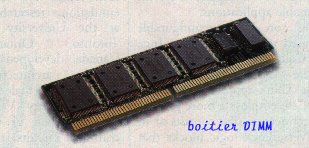

- DIMM(dual

in line memory module)boitier 72 points à insérer. Les

boitiers DIMM ont une capacité double des SIMM, ils sont donc

équivalents à 2 boitiers SIMM. Ce qui revient à

dire que l'on peut se contenter d'ajouter 1 seul boitier DIMM à

la mémoire d'un PC alors que l'on doit rajouter les SIMM par

deux quand on veut accroitre la capacité mémoire d'un

ordinateur. Outre leur capacité accrue à surface égale

les DIMM présentent l'avantage d'une plus grande rapidité

de fonctionnement (100 ou 133 MHz)

....

....

dma (direct memory

adress): mode de transfert d'information entre la mémoire et un périphérique

qui monopolise les bus de données et d'adresses

et ne requiert pas le contrôle du microprocesseur pour ranger/identifier

les données. Ce mode sera utilisé par exemple lorsqu'on va

procéder à la gravure d'un CD à partir d'une image

sur disque dur : l'ensemble des données seront transmises directement

vers le graveur selon un flot continu.

DNS

(Domain Naming System) : Protocole qui permet de transformer un nom de machine

(par ex. Goéland) en adresse IP, et réciproquement.

Ce qu'on appelle un domaine

c'est un ensemble de machines dont l'authentification sur le réseau

est assurée par un contrôleur de domaine, tandis qu'un domaine

de collision désigne plutôt le groupe de machines qui partagent

le même segment du réseau.

drapeau

(flag): Lors du fonctionnement du microprocesseur et tout particulièrement

de son unité centrale de calcul un certain nombre de résultats

intermédiaires peuvent être mémorisés d'une manière

très simple en mettant en jeu un "drapeau", c'est à

dire un bit dans un registre spécialisé

qui comportera ainsi un bit indiquant si le résultat d'une

opération est nul, un autre indiquant si un nombre A est supérieur

à B, si un résultat est négatif, s'il y a eu dépassement

de capacité, etc.

Driver :

Il s'agit d'un élément logiciel destiné à permettre

le dialogue entre un dispositif électronique, tel une carte écran

ou une imprimante par exemple, et un système d'exploitation. Notons

que le driver sera différent si le système fonctionne en 16,

32 ou 64 bits. Ainsi Windows Vista qui nativement fonctionne en 64 bits

nécessitera des drivers spécifiques différents de ceux

utilisés sous windows 98 ou 2000 (qui étaient acceptés

par Windows XP mais poseront des problèmes avec Vista).

EEPROM

(electrically erasable programmable read only memory): On distingue

deux grandes familles de mémoire, celles dites RAM (random access

memory) et les ROM. Ces dernières ont pour vocation de mémoriser

des informations invariantes ou très rarement modifiées telle

la configuration de base du PC qui sera sauvegardée dans une ROM

que l'on pourra néanmoins modifier de temps à autre pour la

mettre à jour. Longtemps ce type de mémoire impliquait avant

d'être réécrite un effacement via une source d'ultra-violet

(EPROM), dorénavant on a su trouver une solution d'effacement

électrique (EEPROM) qui permet une beaucoup plus grande fiabilité

de l'effacement et donc plusieurs réécritures de tout ou partie

de cette mémoire. Les progrès de la technologie dans ce domaine

sont tels que les mémoires RAM s'inspirent de plus en plus de ce

principe permettant à la fois la pérennité de l'information

stockée (sans source d'alimentation et donc sans consommation d'énergie)

et sa modification rapide (ce qui est le propre d'une mémoire dynamique

dont le contenu est par essence temporaire).

Encapsulation

: C'est une technique employée pour passer

d'un protocole à un autre au cours d'un transfert. Ainsi un paquet

d'un protocole donné sera inclus à l'intérieur d'un

paquet d'un autre protocole.

En-tête

: Dans un fichier l'entête fournit un certain

nombre d'informations permettant de décoder ce fichier. Dans un paquet

l'entête contient l'adresse de départ et celle d'arrivée,

une somme de contrôle et quelquefois d'autres informations spécifiques

de la structure du paquet, donc du protocole utilisé.

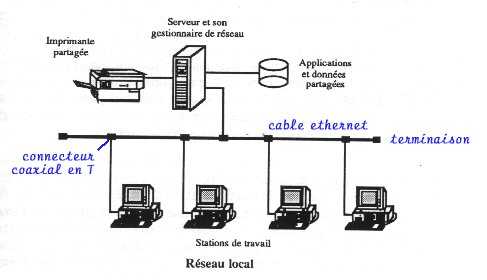

Ethernet:

Il s'agit d'une norme destinée à préciser un protocole

d'accès à un réseau. Après avoir été

imaginée par Xerox elle a été reprise, étendue

et normalisée par l'IEEE (the Institute of Electrical and Electronics

Engineers, Inc.) dans la norme IEEE 802.3. Cette norme qui s'applique typiquement

dans un réseau local tel celui figuré ci-dessous concerne

plus spécifiquement la couche physique du réseau

c'est à dire les caractéristiques électriques, les

éléments de connectique, le codage (et le décodage)

des informations binaires à transmettre en signaux analogiques ainsi

que le contrôle de l'intégrité de ces signaux.

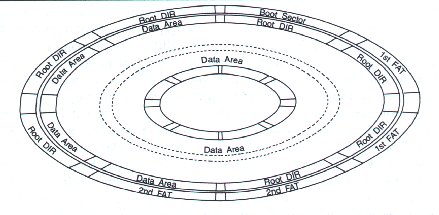

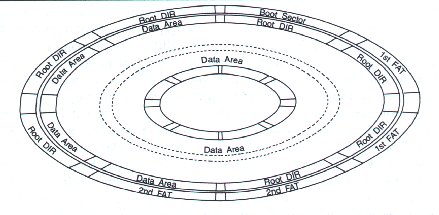

FAT

(file allocation table): La FAT joue un rôle fondamental dans l'organisation

d'un disque dur puisque c'est grâce à elle qu'on peut retrouver

un fichier. La piste la plus centrale du disque est réservée

à cette table. Le principe est le suivant: chaque fichier est répertorié

dans un répertoire, mais à ce niveau il n'y a que le nom du

fichier, sa taille et le numéro du premier cluster dans lequel il

se trouve. Chaque cluster du disque est en effet numéroté

et la Fat va contenir la liste des numéros

des clusters successifs affectés à ce fichier. Ainsi

quand le système d'exploitation voudra relire un fichier il trouvera

dans le répertoire le numéro du premier cluster et dans la

Fat les autres et il lira ces clusters successivement jusqu'à trouver

le code spécial "end of file" qui dans la Fat identifie

que le dernier cluster lu était bien le dernier du fichier concerné.

Notons que le système lit ou écrit un cluster

entier, même s'il n'y a qu'un octet utile dedans. Pour des

raisons évidentes de sécurité la FAT est doublée,

ainsi si l'une d'elles est corrompue l'accès au disque reste possible

et la FAT détériorée sera rétablie dans son

intégrité à partir de l'autre. L'organisation est semblable

pour une disquette à la différence près que dans une

disquette les deux FAT sont sur la piste zéro alors que dans un disque

dur la seconde FAT est ailleurs. La conséquence en est une certaine

fragilité des disquettes: en effet si la FAT est endommagée

sur une disquette il y a fort à parier qu'il s'agit non d'une erreur

d'enregistrement mais d'un défaut physique de la piste d'enregistrement

et souvent ce défaut possède une certaine superficie (rayure

due à une poussière par ex.) qui peut le faire s'étendre

sur les 2 FATS les rendant l'une et l'autre incohérentes, mais le

résultat est évidemment aussi désastreux si ce défaut

s'étend sur le secteur de boot de la disquette. Dans ces 2 cas la

disquette est irrémédiablement inutilisable.

fig: organisation

d'un floppy disk.

fig: organisation

d'un floppy disk.

Notons que ce système

est en voie de disparition depuis que Microsoft s'est rallié au NTFS

(voir plus loin).

Firewall : Le Pare-feu

est un composant crucial dans la ligne de défense d'un ordinateur

puisque son objectif est d'interdire l'accès des programmes non autorisés

à l'ordinateur ou aux ressources d'un réseau. Historiquement

les pare-feux ont d'abord été utilisés pour l'accès

aux réseaux locaux, puis avec la multiplication des programmes malveillants

on les a incorporés à l'entrée des ordinateurs personnels.

Le contrôle d'accès

permet non seulement d'accepter ou de rejeter des demandes de connexions

transitant par le pare feu, mais aussi d'examiner la nature du trafic et

de valider son contenu, grâce aux mécanismes de filtrages.

On distingue deux types de filtrages : le filtrage statique et le filtrage

dynamique.

Le filtrage statique

(ou de paquets) est une des premières solutions coupe-feu mise en

oeuvre sur Internet. Ce système inspecte les paquets IP (en-tête

et données) de la couche réseau afin d'en extraire le quadruplet

(adresse source, port source, adresse destination, port destination), qui

identifie la session en cours. Cette solution permet de déterminer

la nature du service demandé et de définir si le paquet IP

doit être accepté ou rejeté en fonction d'une liste

de contrôle d'accès (Access Control List ou ACL), constituée

par la mise bout à bout des différentes règles à

suivre définies par la configuration. Le principal intérêt

du filtrage statique réside dans sa transparence vis-à-vis

des postes utilisateurs lorsqu'il s'agit d'un firewall de réseau,

ainsi que dans la vitesse des traitements.

Le filtrage dynamique

reprend le principe de travail du filtrage statique au niveau de la couche

réseau, ainsi que la transparence de sa mise en place. En revanche,

son efficacité s'étend à la quasi totalité des

protocoles couramment utilisés (TCP, UDP, RPC), grâce à

l'implémentation de tables d'état pour chaque connexion établie.

Les performances de traitement des paquets s'améliorent en raison

d'une identification rapide des paquets correspondants à une session

déjà autorisée. Le filtrage dynamique examine en détail

les informations jusqu'à la couche applicative. Il interprète

ainsi les particularités liées à l'application, et

crée dynamiquement les règles pour la durée de la session,

facilitant le passage du paquet IP entre les deux machines autorisées.

Il est également possible de contrôler le sens des transferts

pour FTP, ainsi que le mode de connexion HTTP.

Fontes de caractères (ou polices) : ATTENTION

cet article n'est pas correctement affiché avec firefox version 3 qui

ne sait pas afficher la police symbol.

Le système d'exploitation

de votre PC comporte d'origine un certain nombre de fontes de caractères

rangées dans un répertoire appelé fonts, mais

il est vraisemblable que vous avez volontairement ou non ajouté

un grand nombre de polices exotiques dans ce répertoire en installant

quelques logiciels. La question est peut-on les utiliser toutes avec n'importe

quel logiciel ? La réponse est évidemment non certaines polices

ne fonctionnent qu'avec certains logiciels spécifiques d'autres au

contraire sont standard et ne posent pas de problème.

En fait le problème

fondamental se produit lorsque vous exploitez une police non originelle

et que vous transmettez un fichier à un autre utilisateur via une

disquette ou un CD. Si la police n'est pas chargée avec le fichier

et que cet utilisateur ne la possède pas dans sa propre machine,

elle sera remplacée par une autre et vos supers effets de présentation

seront réduits à néant. Ceci est particulièrement

vrai avec Internet. Les éditeurs basiques tels Dreamweaver ne vous

donnent, par défaut, accès qu'aux polices installées

elles-mêmes par défaut sur toutes les machines et dans ce cas

il n'y a pas de problème, par contre vous pouvez avec certains logiciels

plus élaborés employer de multiples polices qui ne seront

probablement pas dans toutes les machines des internautes visitant votre

site et dans ce cas c'est catastrophiquement antiproductif. Pensez-y.

Nous vous donnons ci-dessous la correspondance entre le clavier français

classique et la fonte symbole car peu d'utilisateurs connaissent l'ensemble

de cette police et en particulier certains caractères spéciaux

bien pratiques lorsqu'on est scientifique. Mais si vous êtes utilisateur

de Firefox version 3 vous ne verrez aucune différence ci-dessous entre

la police times sur fond rose et la police symbol sur fond vert car ce Navigateur

ne sait pas interpréter la police symbol en raison d'un bug qui après

deux années n'a toujours pas été corrigé, et c'est

bien dommage.

| 1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

0 |

° |

+ |

| 1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

0 |

° |

+ |

| & |

é |

" |

' |

( |

- |

è |

_ |

ç |

à |

) |

= |

| & |

é |

" |

' |

( |

- |

è |

_ |

ç |

à |

) |

= |

| a |

z |

e |

r |

t |

y |

u |

i |

o |

p |

€ |

$¨ |

| a |

z |

e |

r |

t |

y |

u |

i |

o |

p |

€ |

$ |

| q |

s |

d |

f |

g |

h |

j |

k |

l |

m |

ù |

* |

| q |

s |

d |

f |

g |

h |

j |

k |

l |

m |

ù |

* |

| < |

w |

x |

c |

v |

b |

n |

, |

; |

: |

! |

² |

| < |

w |

x |

c |

v |

b |

n |

, |

; |

: |

! |

² |

| A |

Z |

E |

R |

T |

Y |

U |

I |

O |

P |

¨ |

£ |

| A |

Z |

E |

R |

T |

Y |

U |

I |

O |

P |

¨ |

£ |

| Q |

S |

D |

F |

G |

H |

J |

K |

L |

M |

% |

µ |

| Q |

S |

D |

F |

G |

H |

J |

K |

L |

M |

% |

µ |

| < |

W |

X |

C |

V |

B |

N |

? |

. |

/ |

§ |

|

| < |

W |

X |

C |

V |

B |

N |

? |

. |

/ |

§ |

|

| ~ |

# |

{ |

[ |

| |

` |

\ |

^ |

@ |

] |

} |

¤ |

| ~ |

# |

{ |

[ |

| |

\ |

` |

^ |

@ |

] |

} |

¤ |

légende : Certains caractères

sont invariants dans la police symbol, d'autres sont différents

de la police times

| caractère

times |

caractère

inchangé |

caractère

symbol |

Attention : certains navigateurs n'afficheront pas cette table correctement !

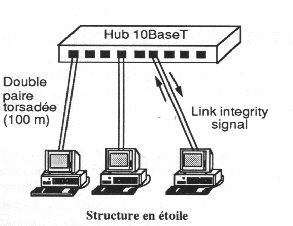

Hub:(en

anglais un hub est l'axe d'une roue de vélo vers lequel convergent

les rayons) Un hub est un dispositif matériel permettant la

connexion de plusieurs dispositifs au même point sur une ligne série

telle celle du réseau éthernet ci-avant,

donc permettant une connexion en étoile.

C'est en gros un aiguillage doté d'une fonction d'émission/réception

et de quelques registres mémoire ainsi que d'une logique de gestion

et son rôle va être de permettre le transfert des données

vers le bon utilisateur et l'évitement des collisions (il y a risque

de collision si deux dispositifs branchés sur le même cable

envoient simultanément des informations sur le réseau). En

outre il permet de passer d'une ligne coaxiale à des liaisons en

double paire torsadée de type téléphonique pouvant

atteindre 100m et de coût moindre qu'un cable coaxial. La topologie

en étoile est évidemment source de souplesse à la différence

de la topologie série du cable ethernet et présente un certain

intérêt en cas de problème car on peut isoler une station

plus aisément et plus facilement trouver d'où vient le problème

puisque le hub se charge de contrôler l'intégrité du

signal (et qu'un voyant lumineux permet d'un simple coup d'oeil d'identifier

la station défaillante, ce qui n'existe évidemment pas sur

un cable coaxial).

HTTP (HyperText

Transfer Protocol) : Protocole TCP/IP utilisé pour transmettre via

Internet des documents WEB.

Interruption:

Une interruption est un signal de contrôle

envoyé (par exemple) par un périphérique vers le microprocesseur

pour l'avertir de la survenue d'un événement.

Ainsi chaque fois que vous enfoncez une touche de votre clavier celui-ci va

générer le code ASCII correspondant à la dite touche,

le ranger dans un buffer et générer une interruption. Le microprocesseur

identifiera cette interruption comme provenant du clavier et lui adressera

en retour une autorisation d'envoyer le code sur le bus de données

dès lors que celui-ci est libre (le µP en fait finit de gérer

l'action en cours, libère le bus, puis envoie l'accord de transfert

vers le clavier). Pratiquement chaque périphérique procédera

de la même manière et un contrôleur d'interruption est

chargé de gérer les conflits éventuels de priorité

entre les divers périphériques, ainsi le clavier est toujours

prioritaire car sinon il y aurait risque de ne jamais pouvoir interrompre

un programme autrement qu'en coupant brutalement le courant (opération

qu'il faut éviter absolument car elle peut entraîner des conséquences

fort désagréables : fichier non fermé et perdu).

IDE:

Intelligent Drive Electronics. Comme son nom l'indique il s'agit d'un standard

de gestion de disque dur définissant les 40 signaux que l'on trouve

sur cet interface entre disque et processeur. La nouvelle norme étendue

EIDE a effectivement amélioré la gestion des disques en permettant,

d'une part, la gestion de disques de plus de 512Mo et, d'autre part, un accroissement

substantiel de la vitesse de transfert de données de 8 à 33

Mb/s (et même 66 dans les machines les plus récentes supportant

la procédure ULTRA DMA 66) ce qui rend

les disques IDE sensiblement aussi rapides que les disques SCSI.

IMAP

(Interactive Mail Access Protocol) : Protocole TCP/IP qui permet la transmission

d'e-mail entre un serveur et un client, concurrent de POP (Post Office

Protocol) autre standard de TCP/IP qui permet à un client de récupérer

un mail sur un serveur.

IP : Internet

Protocol responsable du routage et de l'adressage des paquets. A ne pas confondre

avec IPX (Internetworking Packet eXchange) qui joue le même rôle

dans un réseau Netware (Novell).

Jumper: (ou

cavalier) Il arrive fréquemment que l'on doive positionner un tel cavalier

soit sur la carte-mère soit sur une quelconque carte complémentaire,

voire un disque pour définir une configuration

convenable. Le plus souvent ce cavalier permet de sélectionner une

adresse parmi deux ou trois possibilités correspondant à la

fonction (ainsi un disque maitre sera affecté de la première

adresse et le disque associé ou esclave se verra affecter la seconde

valeur). Notons que parfois le cavalier est remplacé par un switch

(ou interrupteur) dont le (ou les) positionnement(s) permettront le même

type de choix.

Keylogger

: il s'agit de programmes généralement installés sur votre

machine sans votre consentement à l'occasion d'un téléchargement

à partir d'un site peu fiable et qui est associé à un

spyware et, ainsi que son nom l'indique, va enregistrer chaque frappe

de touche du clavier et transmettre ainsi des informations très sensibles

à un ordinateur distant où des voleurs peuvent ainsi accéder

à des données telles les numéros de votre carte bleue ou

de votre compte bancaire, vos mots de passe et autres numéros de sécurité

sociale.

Notons par ailleurs que les applications

de contrôle parental font généralement appel à

des keyloggers.

ligne

téléphonique : Avec l'utilisation croissante d'Internet

la ligne téléphonique redevient importante. En pratique notons

qu'il existe plusieurs types de liaisons téléphoniques. La ligne

analogique toujours statistiquement la plus utilisée dans laquelle

la transmission du son ou des données s'effectue par le biais d'ondes

modulées en amplitude suppose l'emploi d'un modem, tandis que la ligne

numérique permet le transfert direct des données sensiblement

plus rapidement.

Outlook express

: Le courrier électronique, encore appellé mail, mel ou courriel

selon les utilisateurs devient un moyen privilégié d'échange

d'information. Divers logiciels sont exploités à cette fin,

outlook express est sans doute le plus utilisé et c'est à ce

titre qu'il figure ici. L'expérience montre qu'actuellement l'informatique

a quatre types principaux d'utilisateurs:

ceux qui maîtrisent réellement

l'outil informatique en raison d'une longue pratique

ceux qui ne le maîtrisent pas et le savent

ceux qui croient le maîtriser et ne le maîtrisent pas

ceux qui cherchent à s'informer

L'usage du mail est typique à ce sujet, aussi beaucoup d'utilisateurs

sont concernés par les conseils qui suivent, à propos d'outlook

express. Nous commencerons par le problème de la configuration. Celle-ci

doit être optimisée en fonction de multiples paramètres

personnels. La plupart du temps un utilisateur a commencé à employer

le mail après en avoir compris l'intérêt via un ami. La

démarche habituelle consiste à choisir un provider, souvent au

hasard, à s'engager avec lui selon un contrat plus ou moins inadapté,

puis progressivement à changer de contrat voire de fournisseur pour finir

par adopter la connexion adsl. Nous allons donc prendre un exemple et en tirer

toutes les informations utiles, tout en sachant qu'il y a des dizaines de combinaisons

possibles. Imaginons que, dans un premier temps vous optiez pour la connexion

libre, sans contrat, payable à la durée. Ce peut être un

bon choix pour débuter. On prend pour exemple orange (pour un autre provider

seuls changeront les noms de serveurs) Vous contactez donc un fournisseur qui

va vous fournir quelques infos essentielles : le numéro de téléphone

à appeller pour accéder au service, le mot de passe dit de connexion,

puis lorsqu'on souhaite accéder à la messagerie un identifiant

de messagerie (généralement combiné à partir de

votre nom) et un mot de passe de messagerie et bien évidemment une adresse

de messagerie à communiquer à vos correspondants. Tout ceci est

indispensable mais pas du tout suffisant, il faut ensuite configurer votre machine

pour qu'elle puisse exploiter toutes ces données.

Configuration Internet: ouvrir outlook express, cliquer sur

outils, puis sur options vous allez alors pouvoir définir la connexion

en cliquant sur l'onglet connexion. Dans la fiche qui s'ouvre vous allez cliquer

sur le bouton modifier, ce qui ouvre un nouveau jeu d'onglets. Il faut alors

cliquer sur connexions puis sur le bouton configurer. L'assistant d'installation

va alors vous aider. Après un clic sur suivant vous arrivez à

la page "type de connexion" vous sélectionnez connexion internet,

puis passez à la page suivante. On va choisir de configurer manuellement.

La page suivante vous donne le choix du type de liaison (par modem 56K, par

ligne adsl...). Imaginons que vous ne disposiez que d'une ligne téléphonique

classique et d'un modem 56K. La page suivante va vous demander de sélectionner

le modem (on suppose qu'il est effectivement branché sur votre PC et

dans ce cas son nom figure dans la fenêtre ce qui est plus sûr).

On passe à la page suivante où l'on vous demande le nom de votre

fournisseur d'accès, ici orange, puis le numéro de téléphone

qui vous a été communiqué et enfin votre nom d'utilisateur

et le mot de passe de connexion (à ne pas confondre avec celui de messagerie).

C'est terminé. Vous allez maintenant pouvoir vous connecter sur internet,

mais pas encore envoyer ou recevoir des mails. Il reste à configurer

votre compte de mail.

compte

de mail :

Dans outlook express recliquer sur outils puis sur comptes. C'est là

que vous allez pouvoir réaliser la configuration de base d'outlook. Un

menu avec plusieurs index s'ouvre.

Dans l'index courrier vous allez sous le mot compte trouver POP3, puis courrier

par défaut, s'il n'y a rien il faudra évidemment l'ajouter. Ensuite

vous allez ouvrir le sous menu propriétés qui comporte un certain

nombre d'onglets :

Sous l'onglet général figurera en première ligne POP3,

puis votre nom (et prénom éventuellement) et l'adresse de messagerie.

La case à cocher concernant la synchronisation sera cochée.

On passe ensuite à l'onglet serveur : on va indiquer que le serveur de

messagerie est du type POP3, puis sur la seconde ligne préciser son nom

ici pop.orange.fr, puis sur la troisième ligne le nom du serveur pour

le courier sortant smtp.orange.fr, enfin le nom du compte et le mot de passe

de messagerie(cocher la case mémoriser le mot de passe ce qui vous évite

de le récrire à chaque connexion, sauf si vous êtes plusieurs

à utiliser ce PC et que vous ne souhaitez pas que quelqu'un d'autre lise

votre courrier).

Vous pouvez dans un premier temps en rester là. Vous aurez accès

à internet, et la possibilité d'envoyer/recevoir des mails mais

la sécurité de votre machine n'est pas assurée. C'est particulièrement

vrai si vous utilisez une connexion de type ADSL. On va donc devoir rajouter

un firewall (ou pare-feu) qui interdira à n'importe

qui de venir fouiller dans votre machine quand vous êtes connecté

à Internet. Dans les versions récentes de Windows un tel firewall

est prévu et il faudra évidemment l'activer en cliquant sur l'icone

ad hoc dans le panneau de configuration, puis sur la case "activé"

si ce n'est déjà fait.

passerelle

: c'est un dispositif qui sert de relais entre deux systèmes différents

et saura traduire le protocole de l'un en l'autre et vice versa permettant

ainsi la transmission des courriers, des paquets malgré l'incompatibilité

des systèmes d'exploitation des deux branches du réseau de part

et d'autre de la passerelle.

pixels:(picture

element) plus petite surface homogène constitutive d'une image enregistrée,

définie par les dimensions de la maille d'échantillonnage. Ce

point-image peut être codé sur 1, 8, 16, 24 ou 32 bits. Dans

ce dernier cas le nombre de couleurs possible est de 2Gigas. Un grand nombre

de cartes graphiques récentes, compte tenu de la baisse des coûts

des mémoires, peuvent exploiter une telle profusion de couleurs. C'est

un luxe totalement inutile car la très grande majorité des utilisateurs

ne voient déjà pas la différence entre 16 et 24 bits

(c'est à dire entre une image codée avec 65535 couleurs et la

même en 16 millions de couleurs).

PPP (point to point

protocol) : protocole TCP/IP qui permet la connexion des

ordinateurs à des lignes téléphoniques commutées.

Pointeur:

Un pointeur que l'on pourrait aussi appeler marqueur est un élément

de mémorisation destiné à conserver

une adresse importante pendant un temps donné. Dans le microprocesseur

on va ainsi avoir plusieurs registres qui vont jouer ce rôle de pointeur.

On aura ainsi un pointeur de pile qui permet de mémoriser ou se trouve

le haut d'une pile d'informations que l'on a temporairement déplacées

pour exécuter un autre morceau de programme prioritaire (généralement

lié à une interruption ou une boucle) sans risque de les écraser.

RAM:

(random access memory) c'est la mémoire temporaire par excellence.

Technologiquement il existe plusieurs architectures et principes dont les

caractéristiques sont sensiblement différentes en terme de rapidité,

volatilité et consommation. Les DRAM (dynamiques) ont toujours

été les moins coûteuses à produire mais elles ont

deux inconvénients liés : elles perdent très vite

la mémoire et doivent donc être très fréquemment

rafraichies (à l'échelle de la microseconde) ce qui entraîne

une consommation énergétique importante et une perte de temps

non négligeable. Les SRAM (statiques) ont toujours été

plus rapides et moins volatiles mais plus onéreuses. Aujourd'hui on

voit diverses technologies hybrides et les SDRAM

sont à la mode : elles sont semi-statiques donc perdent moins

vite la mémoire et sont plus rapides d'accès (horloge à

100 et même 133MHz) tout en ayant des coûts de fabrication qui

à l'instar de ceux des DRAM s'effondrent littéralement. Un grand

pas dans la rapidité a été fait lorsqu'on a su les organiser

avec un double accès permettant l'adressage d'une écriture d'une

case et d'une lecture d'une autre de la même puce quasiment simultanément

(DDR-SDRAM).

Notons que depuis le printemps

2000 certaines cartes mères possèdent des bus pouvant fonctionner

à 133MHz et même parfois les contrôleurs adaptés.

Ca ne signifie pas que votre mémoire fonctionne à 133MHz car

la grande majorité des mémoires ne peuvent dépasser 100

MHz, seules actuellement les mémoires Rambus d'Intel et quelques DDR

possèdent en théorie cette faculté. Les SDRAM sont encore

limitées à 100MHz pour la plupart.

Registre

: Un registre est un dispositif de mémorisation de faible taille

(deux ou quatre octets) et voué à de très nombreuses

tâches dans un système informatique. On aura des registres d'adresse,

de donnée, des registres tampon permettant de stocker temporairement

une information entre un dispositif source et un dispositif destinataire généralement

non synchronisés (clavier et écran, mémoire et imprimante..).

Répéteur

: phériphérique chargé de deux tâches, la régénération

des signaux mais aussi l'isolation entre les deux branches qu'il sépare.

Réseau

: Il existe divers types de réseaux (télécoms, informatiques,

vidéo), nous ne nous intéressons ici qu'aux réseaux informatiques

que l'on peut classifier en plusieurs catégories : local (LAN local

area network) étendu (WAN world area network) et parmi les WAN l'un

d'entre eux est particulier c'est évidemment Internet. Aujourd'hui

il est très fréquent que les LAN soient interconnectés

à un WAN et tout particulièrement à Internet. En outre

la possibilité d'utiliser le réseau téléphonique

pour se connecter à Internet vient encore compliquer les choses.

Dans un réseau local

on dispose généralement d'un serveur autour duquel sont disposés

quelques ordinateurs clients de celui-ci soit dans un dispositif en étoile,

soit plus généralement le long d'une ligne partagée.

Ainsi pour aller d'une machine au serveur le chemin est unique. A l'opposé

dans les grands réseaux il y a de multiples interconnections (noeuds

du réseau) et le chemin pour aller d'un point à un autre est

multiple. On a donc du développer des procédures permettant

de choisir à tout moment le meilleur chemin possible qui n'est pas

forcément le plus court mais le moins encombré. C'est ainsi

que lorsque vous vous connectez via Internet à un serveur géographiquement

proche il peut arriver que l'information pour vous parvenir fasse le tour

du globe via les USA et l'Australie alors que vous êtes parisien et

que le serveur auquel vous êtes connecté se trouve en banlieue

parisienne!

Reset :

Le reset joue un rôle important dans un ordinateur, en pratique on en

distingue plusieurs qui ne se traduisent pas par les

mêmes résultats. Le premier, combinaison de touches CTRL-ALT-DEL,

est le moins performant il se borne à envoyer une interruption logicielle

au processeur qui interrompt brutalement les programmes en court et réinitialise

en apparence la machine. Dans ce cas la totalité de la mémoire

n'est pas réinitialisée et il y a une certaine probabilité

pour qu'un bug responsable du plantage de votre machine ( lequel a justifié

cette action de reset) ne soit pas effacé et perdure donc.

La seconde procédure

est un reset matériel exploitant la touche

reset sur l'unité centrale de votre PC. C'est beaucoup plus efficace

car tout est remis à zéro au niveau de la mémoire et on

élimine ainsi les risques de bits aléatoires créant un

nouveau plantage. Mais il reste des éléments capacitifs chargés

qui peuvent encore induire des tensions parasites et donc des bits imprévus.

La procédure la plus convaincante consistera à éteindre

la machine, attendre quelques secondes et la rallumer. C'est la procédure

la plus complète de Reset. On évite de l'employer trop fréquemment

en particulier si l'alimentation 240V de l'écran est interrompue par

l'emploi du bouton marche-arrêt du PC.

Enfin on se rappellera qu'un reset ne permet pas de restaurer les fichiers de

la base de registres ce qui peut, ainsi qu'on l'a montré par ailleurs,

selon les cas être soit un avantage, soit un inconvénient.

Routeur : un routeur est soit matériel,

soit logiciel et il route les paquets vers leurs destination. Il est relié

à au moins deux réseaux différents.

Routine

: Une routine est une partie d'un programme (un sous-programme) que l'on utilise

fréquemment dans une application et qui réalise en général

une action limitée. Par exemple la routine DIR sera utilisée à

chaque fois que vous demanderez le contenu d'un dossier (DIRectory en anglais)

.

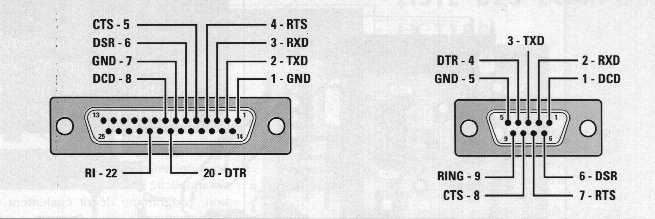

RS232: L'interface

RS232 désigne l'interface série du PC qui équipe les ports

COM1 et COM2. L'expérience montrant que cette interface est encore très

employée pour des liaisons prototype autant que pour les souris ou les

modems et que son cablage est parfois aléatoire nous fournissons ci-dessous

la version officielle du connecteur dans ses 2 versions 25 et 9 points selon

un schéma sans ambiguité.

Précisons qu'en 2002 la tendance est à la disparition de ce type

de liaison au profit des liaisons USB (voir plus loin) plus fiables, mais ne

permettant pas de liaisons relativement longues.

SCSI: (small computer systems interface) ce sigle,

dérivé d'une idée de la compagnie Shugart Associates, définit

un format de bus (8 ou 16 bits) permettant de lier en cascade plusieurs périphériques

différents (jusqu'à 7 en SCSI-1 et 2 et 15 en SCSI-3), ainsi que

le protocole à respecter. Au fur et à mesure de l'évolution

technologique ce protocole ne cesse d'évoluer tout en conservant une

certaine compatibilité descendante. Ainsi un dispositif conforme à

la norme SCSI-1 pourra être géré par une carte SCSI-3 au

prix éventuellement de la mise en oeuvre d'un cable adaptateur adéquat

et d'une dégradation des performances de la carte SCSI-3. Avec une carte

au standard SCSI-3 disposant d'un connecteur à 68 points et fonctionnant

alors en 16 bits les transferts peuvent atteindre 20Moctets/s contre 10Moctets/s

en SCSI-2 et sensiblement moins en SCSI-1.

fig. les principaux connecteurs SCSI

fig. les principaux connecteurs SCSI

Noter cependant que les performances dépendent non seulement de la carte

de liaison SCSI-PCI et du périphérique concerné mais aussi

de la longueur du cable de liaison. Ainsi avec une liaison de type SCSI-2 (cable

à 50 points) on peut avoir une longueur totale de cables en série

de 6 mètres, mais si l'on veut exploiter la puissance du fast-SCSI (68

points) il faudra se limiter à seulement 3 mètres et la possibilité

théorique de connecter 15 dispositifs en série me semble alors

bien théorique puisque la longueur de cables entre deux dispositifs en

série ne devrait alors pas dépasser 20 cm en moyenne ce qui sauf

cas particulier (disques durs empilés) est topologiquement irréaliste.

exemple d'adaptateurs SCSI-1 SCSI-2

Segment: Dans l'architecture des processeurs de

la famille Intel l'organisation fait appel à des segments c'est à

dire à des entités composées d'une suite d'emplacements

numérotés séquentiellement et permettant de regrouper des

objets de même nature, jouissant des mêmes conditions de protection.

Il s'agit donc en fait de regroupement de registres et de cases mémoires.

Serveur Proxy : c'est un serveur dont l'objet est

de servir d'interface entre Internet et divers ordinateurs dont il cache les

adresses IP vis à vis d'Internet.

Slots: terme anglo-saxon désignant

un connecteur de la carte-mère dans lequel on pourra enficher une carte-fille

telle une carte son, graphique, éthernet,...

Spywares : (programme espion) il s'agit

de programmes le plus souvent malveillants qui sont installés en même

temps qu'une application freeware ou shareware et dont l'objectif est de

transmettre des infos sur l'utilisateur et son comportement à un tiers.

Ces données statistiques sont collectées le plus souvent sans

le consentement de l'utilisateur et seront revendues à diverses officines

vous inondant ensuite de propositions commerciales non désirées.

Il existe heureusement des logiciels gratuits permettant de s'affranchir de

ce risque.

TCP/IP (transmission control protocol/internet protocol)

: ensemble des protocoles sur lesquels est fondé l'Internet.

Technologie: On parle de technologie pour préciser

les procédés essentiels de réalisation du composant le

plus important c'est à dire le processeur. En 1972, lors de la création

du premier circuit intégré, la technologie était celle

du transistor bipolaire.Très vite est venue la technologie

CMOS qui a permis l'ultraminiaturisation des transistors et donc

leur multiplication sur une surface donnée. Ainsi aujourd'hui on parle

de technologie 0.25µm pour indiquer que la

largeur du canal conducteur d'un transistor du microprocesseur est de 0.25µm

(elle était de plusieurs dizaines de µm dans les premiers CMOS).

Le pentium 3 utilise la technologie 0.18µm pour laquelle on a commencé

à remplacer l'aluminium comme matériau conducteur de liaison entre

deux transistors sur la puce, par du cuivre. Pour dépasser les fréquences

de fonctionnement de 1GHz on doit encore réduire les dimensions et en

2008 tous les constructeurs passent progressivement à l'instar d'Intel

à des canaux de seulement 65nm de largeur.

Rappelons pour ceux non familiers de ces dimensions submicroniques qu'un cheveu

normal possède un diamètre compris entre 40 et 100 µm, c'est

à dire que plusieurs centaines de transistors occupent environ la même

surface que la section d'un cheveu!

Tolérance de faute (ou de panne ou redondance)

: c'est la capacité d'un système à s'affranchir des pannes

matérielles ou logicielles, ce que l'on obtient le plus souvent en doublant

le matériel.

TSR (terminate and stay resident): Divers fichiers

sont chargés au démarrage, exécutent une action spécifique,

puis restent en sommeil jusqu'à un prochain appel en occupant une certaine

place dans la mémoire. Ces fichiers résidents

occupent généralement plus de place au démarrage qu'ils

n'en occupent ensuite. Ils résident généralement

en mémoire haute et l'ordre initial dans lequel on les a appelés

n'est pas innocent.

En effet un fichier important mais dont la partie résidente sera petite

devra logiquement être appelé, lors du démarrage, avant

un fichier de moindre importance mais dont la partie résidente ne sera

pas sensiblement réduite par rapport à sa taille initiale car

la mémoire haute entre 640Ko et 1Mo n'est pas extensible (ex soit un

fichier 1 de 250 Ko mais de 15Ko en résident et un fichier 2 de 200Ko

mais de 150Ko en résident : si l'on effectue le chargement d'abord de

1 puis de 2 tout se passera bien et on aura 1 et 2 résidents en mémoire

haute et n'occupant que 165Ko.

Par contre si l'on charge le fichier 2 en premier, après exécution

de sa phase initiale il occupera 150Ko en mémoire haute et lorsque 1

voudra se charger dans sa phase initiale en mémoire haute il ne pourra

pas parce qu'il ne lui restera entre 640Ko et 1Mo que la place laissée

vacante après chargement de 2 soit 210Ko ce qui est inférieur

à 250Ko). Il importe donc de vérifier non seulement la taille

du fichier (tel qu'elle apparait dans le répertoire où il est

normalement sauvegardé) mais aussi celle qu'il occupera finalement en

mémoire en tant que résident et qui est normalement moindre.

Sous DOS l'appel à la fonction mem/C|more

permet de visualiser le contenu de la mémoire et en particulier d'identifier

la taille des TSR chargés, mais sous Win98 on n'a plus la possibilité

d'ouvrir aisément une session DOS dans Win98, on ne peut que redémarrer

la machine sous DOS et il n'est pas évident que l'on obtienne le même

résultat. Il reste l'exploitation de memmaker qui va tenter

d'optimiser votre utilisation de la mémoire haute et surtout créer

un fichier .sts qui contient la liste de tout ce qui est chargé

avec la taille initiale et la taille finale. Il vous reste à savoir lire

et ordonner les diverses lignes de votre fichier autoexec.bat

en conséquence pour obtenir le meilleur résultat (memmaker

ne sait pas modifier l'ordre des fichiers à charger, la seule chose qu'il

sait faire c'est prendre la décision de mettre tel fichier en mémoire

haute et telle autre en mémoire basse, mais pas de les intervertir pour

pouvoir les caser tous les deux en mémoire haute). Aujourd'hui avec WindowsXP

la transparence de l'organisation mémoire est encore plus limitée

et le seul conseil que l'on puisse donner est d'avoir au moins 1 Go de mémoire

RAM ce qui limite le risque de saturation et donc le plantage. Avec la version

suivante de Windows (Vista) le conseil est d'avoir au moins 2 Go sinon 4 Go

car l'inflation de besoin de ressources des logiciels devient démentielle

sans d'ailleurs apporter de progrès spectaculaires.

uart:(universal asynchronous receiver and transmitter)

c'est un composant programmable qui comme son nom l'indique va gérer

la liaison série COM1/COM2. Dans les machines modernes ce composant n'existe

plus en tant que tel mais est intégré dans un circuit hyperminiaturisé

qui gère toutes les interfaces, mais les principes en sont inchangés.

....

....