©

2000-2015 LHERBAUDIERE

5 pages à l'impression

26 janvier 2015

|

©

2000-2015 LHERBAUDIERE |

dernière

mise à jour 26 janvier 2015 |

|

vie privée et sécurité sur internet

| introduction | quelques généralités | |||

| protéger votre vie privée | c'est quasi impossible | |||

| piratage | c'est quoi au juste | |||

| spyware | complément | |||

| spam | la plaie du mail | |||

| virus | la plaie générale de votre PC | |||

| une collection d'icônes pour visiter tout le site | ||||

L'ordinateur est devenu presque incontournable aujourd'hui et plus de la moitié de nos compatriotes sont en outre connectés à internet. Mais bien peu sont conscients que la sécurité de leur PC et la protection de leur vie privée posent de redoutables problèmes et sont bien loin d'être garanties. Nous allons donc tenter de cerner les divers problèmes et de vous mettre en garde contre leurs conséquences éventuelles et parfois de vous proposer des solutions de protection. Mais comme le dit si bien le webmaster du site assiste.comIntroduction

Un ordinateur connecté à internet c'est à la fois un outil merveilleux et la porte ouverte à d'innombrables possibilités d'atteintes à votre vie privée, atteintes qui sont tellement discrètes que vous n'en avez généralement pas conscience. En consultant le site pédagogique de la CNIL dont l'un des rôles est justement de tenter de vous protéger vous pourrez visualiser quelques unes de ces atteintes, mais quelques unes seulement. Essayons de lister les principales :Protéger ma vie privée : mission impossible?

Mais il n'y a pas qu'en envoyant un mail qu'on rencontre des problèmes de confidentialité inexistante. Lorsque vous surfez sur internet, il y a deux niveaux d'insécurité : votre PC dont le cache sur le disque dur enregistre absolument tout ce que vous avez visualisé et le conserve ensuite pendant une durée plus ou moins importante selon la configuration de votre navigateur (voir le module Zapping pour apprendre à bien configurer celui-ci ou le chapitre Windows XP/base de registre/Firefox dans le menu de gauche) et si quelqu'un utilise votre PC, après vous, il pourra savoir très facilement ce que vous avez fait, mais un intrus malintentionné utilisant le canal téléphonique de votre liaison internet pourra lui aussi accéder au cache de votre PC et en déduire quels sont vos goûts, quels genre de sites vous visitez le plus fréquemment... bref ce que les spécialistes appellent votre profil, profil qui servira, par ex, à divulguer votre adresse mail à un certain type d'entreprises qui vous inonderont alors de publicité bien ciblée. Ainsi, si vous avez un jour eu la curiosité de visiter un site pornographique, vous pouvez vous attendre à découvrir dans les jours qui suivent une augmentation spectaculaire des mails vantant ce genre de sites dans votre boite aux lettres électronique! La plupart des webmasters sont intéressés à savoir s'ils ont des visiteurs sur leur site et quelle origine ils ont et pour cela ils positionnent dans leurs pages web des tags, c'est à dire des marqueurs généralement écrits en javascript et qui vont se traduire pour le visiteur du site par une petite icone en haut ou en bas de page. Ca c'est la partie visible de l'iceberg, mais dans le code javascript il y a un lien -appel- vers un site de statistiques lequel va, le plus souvent, envoyer un petit programme vers votre PC, programme qu'on appelle un cookie, qui va s'installer dans votre PC et renvoyer à l'organisme de statistiques un certain nombre d'informations vous concernant ( le numéro internet que vous a affecté temporairement votre fournisseur d'accès, qui permet souvent d'identifier votre lieu d'origine; le type de navigateur que vous utilisez, la résolution de votre écran, votre système d'exploitation...si l'on s'en tient à ces informations ce n'est pas trop grave, mais d'autres cookies sont plus "virulents" et analysent votre cache pour savoir, par ex, par quelle requète et auprès de quel moteur de recherche vous êtes arrivé à ce site particulier, informations qui peuvent être effectivement de grand intérêt pour le webmaster du site, qui en tiendra compte pour une future amélioration. Mais le cookie peut parfois (par ex s'il provient d'une officine telle doubleclick) analyser tout le cache et si celui-ci n'a pas été effacé depuis 3 semaines l'organisme qui en est responsable va alors disposer de tout l'historique de vos recherches sur internet et donc pouvoir dresser votre profil et vendre votre adresse à divers clients qui vont vous inonder de pub. On a évidemment souvent ce risque avec des officines qui proposent des compteurs gratuits au webmaster et qui se financent en vendant des profils. La secrétaire de direction d'une PME normande a ainsi découvert un lundi matin, où le système de filtrage de son entreprise n'avait pas fonctionné en raison d'une panne hardware, qu'elle avait reçu près de 20000 mails pendant le week end, dont évidemment pratiquement aucun n'était intéressant. Mais il se peut que ce jour-là, en effaçant en rafales ces mails indésirables, elle ait aussi effacé un mail normal provenant d'un client de son entreprise!les spywares

Si

vous souhaitez en savoir plus je vous conseille l'excellent site de la CNIL

qui vous démontrera comment on identifie vos traces via internet (cliquez

sur l'image ci-contre pour atteindre la page d'accueil de la CNIL et ensuite

recliquez sur la même image que vous trouverez en bas à gauche

sur le site de la CNIL). C'est très instructif et sans risque.

Si

vous souhaitez en savoir plus je vous conseille l'excellent site de la CNIL

qui vous démontrera comment on identifie vos traces via internet (cliquez

sur l'image ci-contre pour atteindre la page d'accueil de la CNIL et ensuite

recliquez sur la même image que vous trouverez en bas à gauche

sur le site de la CNIL). C'est très instructif et sans risque.Piratage

Selon certains experts un ordinateur

qui n'est pas protégé par un pare-feu (firewall) est à

la merci des pirates en moins de 4 minutes. Il est donc indispensable

d'activer celui fourni par Microsoft avec XP, par ex, ce qui vous mettra à

l'abri pendant un certain temps. Votre pare-feu vous indiquera régulièrement

qu'il vient d'interdire l'accès de votre machine (si vous lui avez

demandé d'enregistrer celles-ci, ce qui n'est pas indispensable mais

juste informatif et bien sûr cet enregistrement occupe de la mémoire,

donc personnellement j'ai éliminé l'enregistrement après

avoir testé l'efficacité du pare feu, l'essentiel étant

que le pare feu soit activé) et si votre temps de connexion est assez

long le nombre d'interceptions peut être impressionnant certains jours.

Le pirate aujourd'hui est un véritable professionnel qui attaque en

fait n'importe quelle machine pour la pénétrer et la transformer

temporairement en ce qu'on appelle un

zombie, c'est à dire une machine qui à votre

insu va expédier des milliers de mails (par ex) et c'est ainsi

que pendant votre temps de connexion vous avez diffusé peut-être

des messages pédophiles (non seulement aux correspondants enregistrés

dans votre propre machine mais aussi le plus souvent à des milliers

d'autres que vous ne connaissez pas). Regardez l'indicateur lumineux de votre

boitier adsl. Il clignote en général lorsque vous envoyez ou

recevez un message, c'est à dire normalement lorsque vous venez

de décider cette action. Si vous constatez que vous ne recevez aucun

mail, que vous ne chargez pas une page web et que vous n'envoyez pas non plus

de mail et que les clignotants sont hyper-actifs dites-vous bien qu'il y a

une anomalie. Ce peut-être une mise à jour automatique de l'un

de vos logiciels, mais en règle général ces mises à

jour se font au démarrage de votre connexion et il y a toujours

un message en clair qui s'affiche sur votre écran pour vous prévenir.

S'il n'y a pas de message c'est bien que vous êtes victime d'un pirate.

Notez que dans la barre des tâches (à droite) votre connexion

réseau est représentée par une petite icone avec 2 microordinateurs

qui elle aussi peut clignoter à l'envoi ou la réception de message

et surtout vous indiquer le nombre d'octets envoyés et reçus,

si ce nombre envoyé est gigantesque et que vous n'avez pas envoyé

un seul mail dites vous bien que votre machine a servi et sert peut-être

encore de zombie et donc qu'elle est très mal protégée.

Ca n'arrive pas qu'aux autres, les experts estiment que plus d'une machine

sur 4 en 2007 a été piratée. A ce propos, notez qu'en

France, en 2009, l'Assemblée Nationale a voté un projet de loi

débile, particulièrement significatif de l'ignarité totale

des parlementaires et des rédacteurs dudit projet, sous prétexte

de protéger les majors de l'industrie du disque (qui ne gagnent pas

assez d'argent : un disque enregistré revient à moins

de 18 centimes et est vendu en moyenne plus de 15 euros,

cherchez l'erreur) du piratage : ainsi un individu identifié à

partir de sa seule adresse web comme piratant les oeuvres culturelles (film

ou musique) se verra interdit d'internet. Ce que nos députés

semblent ignorer, mais qui est du niveau d'un élève de collège,

c'est que nombre de pirates utilisent des adresses piratées

et que ce sont des citoyens lambda qui n'ont jamais piraté qui,

parce que leur adresse aura été utilisée à

leur insu par un pirate, se verront interdits d'internet (mais

devront continuer à payer leur abonnement). On peut difficilement faire

plus inique et plus stupide.

le phishing

le phishing

D'autres pirates ne s'intéressent qu'à vos données personnelles

(mots de passe, codes de carte bancaire... à ce sujet un conseil: si

vous faites un achat par internet et le payez par carte bancaire ne laissez

surtout pas trainer dans votre machine les traces de cette transaction,

cliquez immédiatement après sur "effacer mes traces"

ou "effacer l'historique" vous pourriez regretter amèrement

de ne pas l'avoir fait). Mais ce type de piratage qui se multiplie agit le

plus souvent ainsi : Le concept de l'arnaque dite par phishing est simplissime

: un courrier électronique se faisant passer pour une institution (bancaire

de préférence) est envoyé à un maximum d'internautes.

Puis les destinataires qui sont prêts à se faire piéger

sont redirigés vers un faux site où il leur est demandé

de saisir leurs codes d'accès. L'internaute non averti suivant ces

conseils fournit alors l'accès à son compte à un arnaqueur

! S'il s'agit de votre compte bancaire celui-ci risque fort d'être vidé

en quelques minutes. S'il s'agit de votre compte chez Paypal par ex. de nombreuses

transactions vont très vite être réalisées en votre

nom et, bien sûr, vous serez contraint de payer la facture. Un troisième

Phishing est très à la mode depuis l'été 2009

c'est celui visant à connaitre vos coordonnées de connexion

chez votre hébergeur (Orange en particulier). Vous revevez un mail

semblant provenir d'Orange (logo bien visible, copie du mode

de présentation des mails d'orange ou du site-portail d'orange, parfois

même adresse du siège d'orange en bas de page...) vous indiquant

qu'un individu a tenté plusieurs fois d'usurper votre login et qu'en

conséquence Orange vous demande "de bien vouloir vous connecter

a votre compte Orange adsl Et mettre a jour vos informations confidentielles

! Vous avez un delai de 12h pour retablir l'acces a votre compte dans le cas

contraire Ce dernier sera definitivement supprime !" Bien sûr

pour faire semblant de vous faciliter la tâche on vous fournit le complément

suivant "Vous pouvez egalement confirmer votre adresse email en vous

connectant a votre compte Orange adsl a l'adresse suivante :" suit

un "cliquez ici" ou le mot "webmail".

Ce qui vaut pour Orange vaut aussi pour nombre d'établissements bancaires

(le Crédit Agricole, la Société Générale

et bien d'autres sont aussi concernés par ce mode de phishing. Les

procédés sont les mêmes et les objectifs des pirates sont

aussi évidemment de vous nuire gravement).

L'internaute menacé de voir son compte annulé clique sans réfléchir sur le "cliquez ici" et quelques instants plus tard il va transmettre au pirate son login de messagerie, son mot de passe ainsi que son login de connexion et le mot de passe associé et le pirate pourra alors en toute tranquillité usurper son identité et par ex faire des copies illicites de musique à grande échelle...c'est vous qui tomberez sous le coup de la loi Hadopi! Alors le seul conseil c'est de ne jamais répondre à de tels mails. Comment identifier un vrai mail venant d'orange et un faux? L'analyse du contenu du message suffit souvent à démasquer son origine frauduleuse de par son manque de professionnalisme (fautes d'orthographe, accents, anglicismes...). Ces mails sont souvent des copié-collés plus ou moins complets de mails écrits par d'autres pirates. Enfin vérifiez l'adresse à laquelle vous seriez renvoyé si vous cliquiez sur le mot à cliquer: posez votre souris sur ce mot (sans cliquer) vous voyez alors apparaitre l'adresse en bas de page de la fenêtre de mail et il n'y a pas besoin d'être expert pour constater que ce n'est pas le site d'Orange (ça ne commence pas par http://www.orange.fr). Une dernière remarque : pourquoi tous ces messages frauduleux imposent-ils un délai très court pour répondre? La raison est très simple ces sites frauduleux ont eux-mêmes une durée de vie très courte de l'ordre de la demie-journée pour ne pas se faire repérer par les gendarmes du net (c'est exactement la même chose pour nombre de sites pornographiques américains qui changent d'Etat US chaque jour). Ainsi le même pirate pourra vous envoyer un jour un mail provenant des Philipines, le lendemain du Brésil, le surlendemain des Pays-Bas, puis du Népal, etc ... mais lui habite en Tchéquie ou peut-être même dans le même immeuble que vous!

En avril 2010 les pirates ont inauguré de nouvelles variantes. L'une consiste en un mail recopiant complètement la présentation d'une page du portail orange et vous invitant à consulter votre compte, vos facture, les options de votre abonnement, les nouvelles offres... c'est très bien fait et en quelques jours un nombre important d'internautes se sont laissés piéger. L'autre innovation consiste à vous envoyer un mail vous informant qu'on va vous en envoyer un autre. Le premier mail est très généraliste et volontairement imprécis il vous annonce simplement ceci :" vous venez de faire ces jours derniers une commande via internet, nous vous informerons très prochainement de l'état de votre commande" (ou une formule plus ou moins alambiquée signifiant la même chose). L'internaute qui a effectivement passé une commande à la Redoute (ou autre magasin en ligne) deux jours avant n'est donc pas surpris mais au contraire heureux de savoir que sa commande est en bonne voie. Et il répondra à la demande de renseignements supplémentaires qui lui parviendra le lendemain sans hésiter le moins du monde...et bien sûr il pourra pleurer les jours suivants.

![]() les

mômes

les

mômes

La troisième catégorie de pirates ce sont les mômes immatures

qui vont pénétrer des machines pour "le fun" et provoquer

de très gros dégâts en général dans ladite

machine par pure malveillance, parfois ils vont s'en servir pour expédier

des milliers de virus.

Pour se protéger au mieux on peut compléter le Firewall de Microsoft

par quelque chose de plus puissant comme Outpost

free gratuit pour le particulier et très facile à

installer, c'est sans doute l'un des meilleurs.

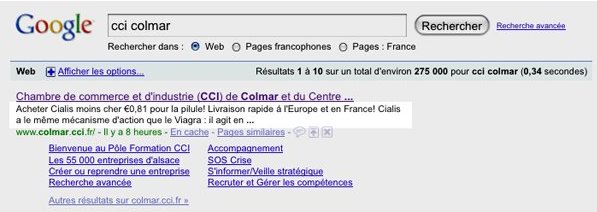

Un dernier exemple pour vous convaincre

de l'importance du piratage. Le 3 février 2010 si, en utilisant votre

moteur de recherche habituel Google, vous cherchiez le site web de la chambre

de commerce et d'industrie de Colmar, un organisme on ne peut plus sérieux

vous obteniez ce qui suit :

Si vous lisez le résumé dans le cadre blanc, ce qu'on appelle

dans le jargon informatique un snippet, vous constatez immédiatement

qu'il y a une anomalie car en aucun cas une chambre de commerce ne va faire

commerce du Cialis. Si ce jour-là vous aviez cliqué sur le lien

www.colmar.cci.fr vous auriez effectivement lu en haut de la page de la CCI

ce message commercial en faveur du Cialis et bien d'autres choses anormales.

Alors que s'est-il passé? Comme vous le savez sans doute si vous avez

lu attentivement les pages qui précèdent, un fichier HTML comporte

une partie visible de tous et une partie "entête"

qui n'est pas affichée et est destinée aux moteurs de recherche.

Cet entête comporte plusieurs rubriques: l'une définit le titre

du fichier, une seconde comporte un résumé et, en général,

une troisième liste quelques mots-clés significatifs du site.

Et un pirate avait réussi à substituer à cet entête

de la CCI un entête vantant les mérites du Cialis et avait bien

évidemment introduit un lien vous conduisant sur un site de vente dudit

pseudo-médicament. Et le robot de Google avait automatiquement enregistré

la modification du site de la CCI, comme il fait, chaque jour, pour des millions

d'autres sites normalement modifiés. Bien évidemment le subterfuge

a vite été découvert, le webmaster de la CCI averti et,

quelques heures plus tard, tout rentrait dans l'ordre, mais imaginez que le

site piraté ait été celui d'un particulier parti

en vacances pour trois semaines sans contrôler son site durant ce laps

de temps, ou celui d'une association locale qui n'est modifié qu'une

fois par an pour annoncer la date d'une manifestation annuelle... Cet exemple

montre que personne n'est à l'abri des pirates et qu'il n'a sans doute

fallu que quelques minutes au pirate pour trouver le

mot de passe lui permettant de télécharger cet entête falsifié

sur le site de la CCI. Depuis les dramatiques évènements du début

janvier 2015 à Paris on a constaté une recrudescence de ce type

de piratage venant de Tunisie et visant en particulier les sites officiels de

diverses communes en remplaçant leur page d'accueil par des slogans en

arabe à la gloire d' Al Qaida.

Le spam (ou pourriel) est devenu une plaie majeure d'internet. Un spam c'est

un mail non sollicité envoyé en nombre. Notons que c'est une notion

relativement imprécise car un mail non sollicité qui m'arrive

je le rejette, tandis que mon voisin ne sera peut-être pas géné

par le même mail. Le spam c'est l'équivalent électronique

des 40kg de publicités papier que vous recevez chaque année dans

votre boite aux lettres et qui encombrent les voitures postales. Il y a cependant

une différence sensible car je ne reçois jamais de spams des super-

et hypermarchés locaux, mais essentiellement de sociétés

d'outre-atlantique. En outre le spam n'est que très rarement directement

émis par l'annonceur. L'adresse d'où provient le spam et celle

qui est mentionnée à l'intérieur du mail n'ont, en effet,

aucun lien car le plus souvent les spams sont émis à partir de

machines qui ont été pénétrées par effraction.

D'ailleurs, fréquemment, le site web auquel fait référence

le contenu d'un spam n'existe lui-même que pendant quelques heures, une

demie journée tout au plus. Ceci afin d'éviter de se faire repérer

par les "gendarmes" d'internet.

les spams

Que faire : d'abord avoir un antivirus et un firewall dignes de ce nom, ne

jamais ouvrir le fichier attaché d'un mail d'origine inconnue sans

l'avoir vérifié avec un antivirus car c'est généralement

dans les fichiers attachés que se trouvent les chevaux de Troie qui vont

transformer votre machine en zombie (surtout les .exe ou .vbs). Et même

si l'émetteur vous semble connu soyez très attentif car son

adresse peut être justement utilisée par un spammeur. Si l'un de

vos correspondants habituels vous envoie un fichier joint de type .exe sans

vous prévenir, ne l'ouvrez pas et demandez d'abord à votre correspondant

de vous confirmer qu'il est bien l'expéditeur dudit fichier, ce n'est

pas forcément une perte de temps inutile. Et n'ouvrez jamais si c'est

écrit dans une langue étrangère. On estime que près

d'un quart des PC ont servi de zombie un jour ou l'autre.

Ensuite utilisez un logiciel de mail qui est capable de faire le tri entre mails

autorisés et indésirables. J'utilise à ce propos Incredimail

qui gère très efficacement ce tri et ne laisse que rarement passer

un spam et inversement identifie généralement très bien

un mail qui est acceptable et dont l'expéditeur n'est cependant pas encore

dans la liste des expéditeurs agréés. Simultanément

mon antivirus contrôle absolument tous les mails (même ceux que

je m'envoie à moi-même, au titre de test). Notons qu'en 2008 certains

hébergeurs, tel Orange, ont installé gracieusement des filtres

qui séparent les mails autorisés des indésirables avec

une excellente pertinence. Il faut cependant régulièrement vider

le répertoire des indésirables directement sur le site de la messagerie

après avoir rapidement vérifié qu'il n'y avait pas un mail

intéressant d'égaré, ce qui est de plus en plus rare. Cependant

le logiciel de tri d'Orange met un certain temps à identifier un spam

et comme ce procédé est en croissance exponentielle il arrive

de plus en plus fréquemment qu'un courier indésirable se retrouve

quand même dans votre boite aux lettres (mais peut-être que 98 autres

ont bien été filtrés comme indésirables !).

L'autre prévention indispensable consiste à mettre à jour

votre système d'exploitation (le mieux c'est de le faire automatiquement

ainsi à chaque connexion windows update entre en action et s'il y a une

nouvelle mise à jour elle sera chargée immédiatement

mais installée généralement à la fin de votre session

(c'est pourquoi il est indispensable de bien respecter la procédure de

fermeture de Windows et surtout de ne pas éteindre l'ordinateur brutalement).

les différents virus

Un article du glossaire en parle depuis

longtemps.

Les virus sont apparus dans les années soixante. En fait, ils ont été

imaginés par une équipe de chercheurs des Bell labs

qui travaillaient en fait pour le réseau Arpanet (ancêtre

militaire d'internet) et ont inventé un jeu "Core War" qui

préfigurait les futurs virus informatiques, mais le terme de virus

n'est apparu qu'en 1972 et le réel véritable premier virus est

du à un étudiant de l'université de Chicago en 1982.

Celui-là ne causait pas de dégâts, mais l'idée

se répand et très vite on voit alors apparaitre de vrais virus

malfaisants.

Un virus est un programme qui comporte 2 parties, d'une part, un mécanisme

d'autoréplication et, d'autre part, le virus lui-même qui va

avoir une certaine action néfaste (comme effacer des fichiers par ex.).

On connait 3 grandes catégories de virus pour PC individuel: les

vers (qui se diffusent essentiellement par la messagerie), les

macrovirus (qui infestent les documents bureautiques) et les

zombificateurs (qui prennent le contrôle de votre machine,

certains sont destructeurs, d'autres non). En outre il existe des virus qui

s'attaquent aux serveurs et d'autres qui s'implantent dans les réseaux

(il s'agit alors de virus en plusieurs morceaux éparpillés sur

plusieurs machines très difficiles à éradiquer ).

![]() Une nouvelle forme de ces malwares, imaginée dès

le début du siècle, se diffuse à grande échelle

en fin 2009 ce sont les malwares associés à un fichier pop up.

Il vous est déjà arrivé lors de la consultation d'un

site web de voir tout d'un coup apparaitre un message publicitaire sous forme

d'un encart rectangulaire qui se superpose à la page que vous consultez.

La plupart du temps le webmaster du site n'en est pas véritablement

responsable et souvent vous cliquez sur la petite croix en haut à droite

pour fermer cet indésirable. S'il s'agit d'une pub honnête, votre

clic va effectivement fermer ce message, mais de plus en plus souvent il s'agit

d'un piège et en quelqu'endroit que vous cliquiez le message

ne se ferme pas mais au contraire il ouvre un site que vous ne souhaitiez

pas voir. Si ce site est honnête c'est un moindre mal, mais depuis quelques

temps cette technique est souvent associée à un virus et, dès

lors que vous avez cliqué sur cet encart, le virus est dans votre machine

et dans bien des cas il va commencer par neutraliser votre antivirus avant

de se multiplier dans votre machine infestant un à un, à votre

insu, l'ensemble de vos répertoires.

Une nouvelle forme de ces malwares, imaginée dès

le début du siècle, se diffuse à grande échelle

en fin 2009 ce sont les malwares associés à un fichier pop up.

Il vous est déjà arrivé lors de la consultation d'un

site web de voir tout d'un coup apparaitre un message publicitaire sous forme

d'un encart rectangulaire qui se superpose à la page que vous consultez.

La plupart du temps le webmaster du site n'en est pas véritablement

responsable et souvent vous cliquez sur la petite croix en haut à droite

pour fermer cet indésirable. S'il s'agit d'une pub honnête, votre

clic va effectivement fermer ce message, mais de plus en plus souvent il s'agit

d'un piège et en quelqu'endroit que vous cliquiez le message

ne se ferme pas mais au contraire il ouvre un site que vous ne souhaitiez

pas voir. Si ce site est honnête c'est un moindre mal, mais depuis quelques

temps cette technique est souvent associée à un virus et, dès

lors que vous avez cliqué sur cet encart, le virus est dans votre machine

et dans bien des cas il va commencer par neutraliser votre antivirus avant

de se multiplier dans votre machine infestant un à un, à votre

insu, l'ensemble de vos répertoires.

Alors que faire ?

Il y a plusieurs actions préventives et curatives à mener

1 La première chose c'est de configurer votre navigateur pour interdire

les pop ups

2 La seconde consiste à installer un antivirus capable d'identifier

ce genre d'attaque et de bloquer ces pop ups avant qu'ils ne pénètrent

dans votre machine, c'est le cas de l'antivirus gratuit AVAST.

3 Si un pop up douteux (par ex. vous proposant de charger un antivirus inconnu)

s'ouvre ne tentez surtout pas de le fermer en cliquant dessus, mais fermez

le en cliquant sur l'onglet qui lui correspond dans la partie haute de votre

navigateur ou fermez immédiatement votre navigateur.

4 Si par malheur vous avez cliqué sur ce popup, il vous reste encore

une possibilité de limiter les dégâts. Faites un Ctrl+Alt+Suppr.

Cela va afficher dans une fenêtre le Gestionnaire de Tâches

de Windows, normalement il s'ouvre sur l'option Processus.

Recherchez alors dans la liste le processus correspondant à votre navigateur

firefox.exe si vous utilisez Firefox ou iexplorer.exe

(attention iexplorer.exe et non explorer.exe) si vous employez Internet Explorer.

Sélectionnez ce processus puis cliquez sur le bouton "terminer

le processus" en bas de la fenêtre. Cela fermera votre navigateur

d'une manière efficace. Un message vous informe d'ailleurs que cette

procédure empêche la sauvegarde des données dudit processus.

C'est évidemment ce que vous voulez que les données, c'est à

dire le pop up malveillant, ne soit pas enregistrées. Attention Firefox

lors de son prochain appel vous indiquera que la session précédente

a été interrompue anormalement et vous demandera s'il faut la

restaurer ou démarrer une nouvelle session. Il va

de soi qu'il faut démarrer une nouvelle session.

5 Enfin si vous avez un logiciel antimalware, antispyware, ou simplement antivirus

fiable lancez une analyse complète de votre disque dur si vous avez

cliqué sur ce popup douteux ce sera plus sûr.

Et pour terminer un conseil supplémentaire téléchargez

le logiciel gratuit Glary

Utilities. C'est l'un des plus puissants logiciel utilitaire

pour optimiser votre ordinateur. Il va nettoyer votre base

de registres, détecter les spywares, les traces de navigation inutiles

en quelques minutes. L'utiliser au moins une fois par semaine est recommandé

si vous ne surfez pas plus d'une heure ou deux par jour.

Dans le prochain chapitre on va examiner comment trouver un site sur

internet.